-Propaganda-

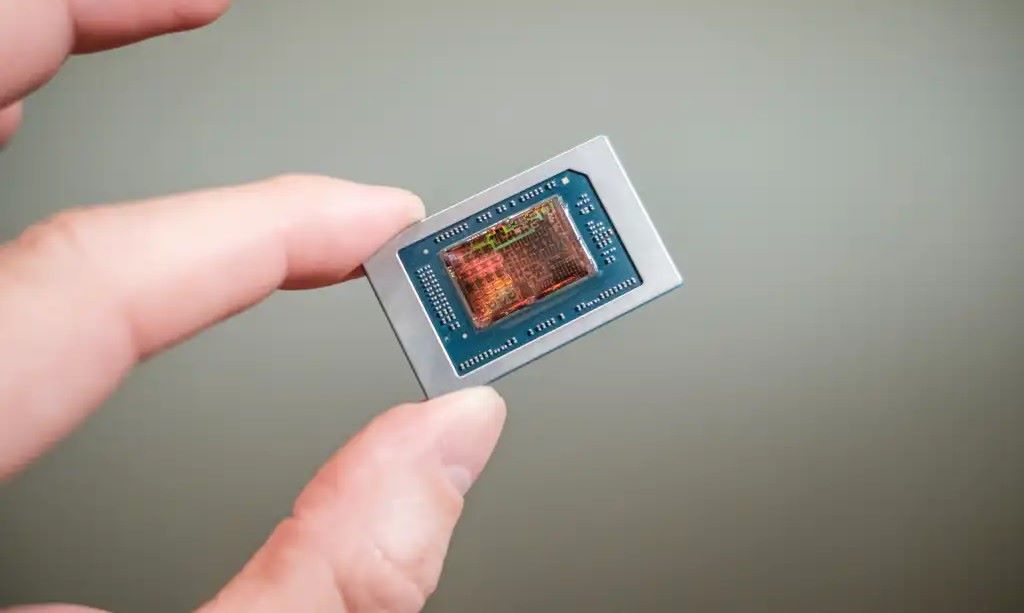

Der Fehler betrifft die überwiegende Mehrheit der Prozessoren, die ab 2006 hergestellt wurden.

Ermittler eines Sicherheitsunternehmens IOaktiv Ich habe kürzlich eine Schwachstelle entdeckt, die in Prozessoren weiterhin besteht AMD Vor Jahrzehnten. Diese Sicherheitslücke, bekannt als „Synchronisation„, wodurch Hacker möglicherweise ihren Code im Systemverwaltungsmodus ausführen können, dem privilegiertesten Modus für einen AMD-Prozessor und normalerweise ein geschützter Teil des Systems. Firmware.

Die Ermittler stellten außerdem fest, dass diese Sicherheitslücke mindestens auf das Jahr 2006 zurückgeht und nahezu alle Unternehmensbereiche betrifft. Um diesen Fehler jedoch vollständig auszunutzen, benötigen Hacker privilegierten Zugriff auf einen Computer oder Server, basierend auf einem der betroffenen Prozessoren.

Angreifer kompromittieren selten lokale Systeme, können dies jedoch auf Regierungssystemen tun. Theoretisch könnte der Schadcode so tief in die Firmware eindringen, dass er nahezu unmöglich wäre, ihn zu finden, und Forscher gehen davon aus, dass er eine vollständige Neuinstallation eines Systems wahrscheinlich überleben würde. Betrieb.

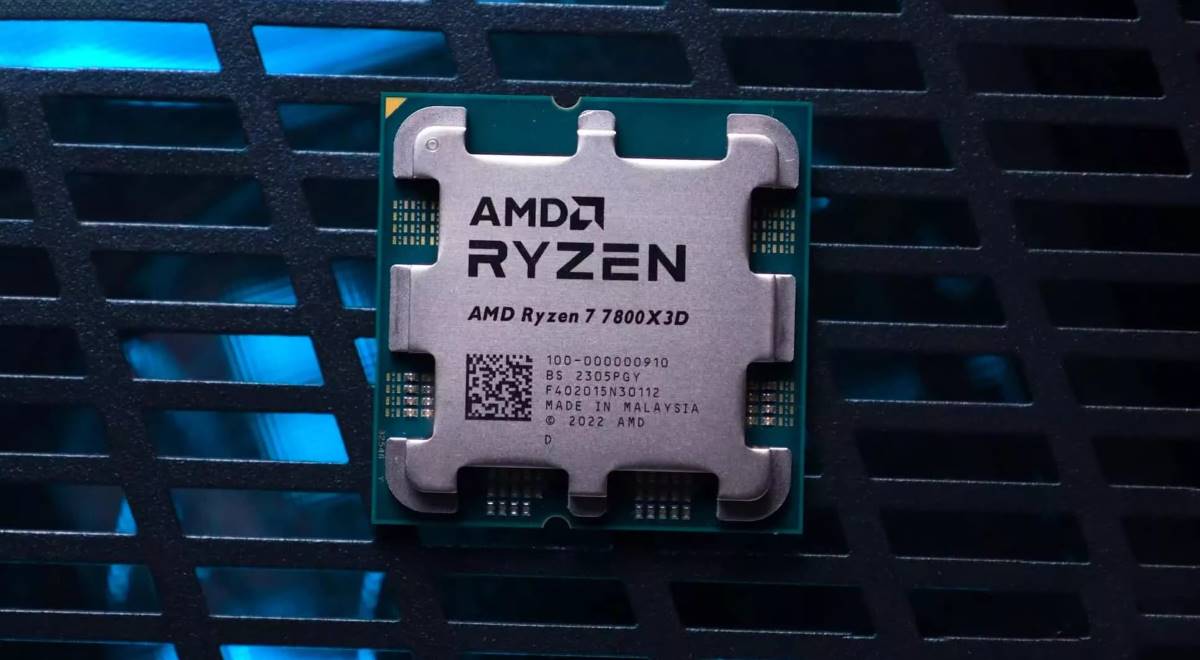

AMD erkannte das Problem jedoch an und teilte dies mit „Abhilfemaßnahmen für Rechenzentrums- und Ryzen-PC-Produkte wurden veröffentlicht, Abhilfemaßnahmen für eingebettete AMD-Produkte folgen in Kürze.“ Das Unternehmen gab außerdem eine heraus Vollständige Liste von beschädigten Spänen.

In AMD-Chips wurde eine möglicherweise katastrophale Sicherheitslücke entdeckt

AMD betonte auch, wie schwierig es wäre, diese Sicherheitslücke auszunutzen, und sagte, es sei vergleichbar mit dem Zugriff auf Banktresore, nachdem Alarme, Wachen, Tresortüren und andere Sicherheitsmaßnahmen bereits umgangen wurden. Allerdings behauptet IOActive, dass der Kernel ausgenutzt wird „Es existiert und steht Angreifern zur Verfügung.“ Schnelligkeit sei entscheidend, warnt er und fügt hinzu, dass das gesamte System nicht sicher sei, wenn die Regeln nicht sicher seien.

„Amateur-Musikpraktiker. Lebenslanger Unternehmer. Entdecker. Reisefan. Nicht entschuldigender Fernsehwissenschaftler.“

More Stories

Samsung Galaxy AI diesen Monat auf Portugiesisch aus Portugal

Plastik: Es gibt Chemikalien, die uns entgehen (insbesondere in recycelten Materialien) | Verschmutzung

Der potenzielle Landeplatz für die Mission zum Mond wurde enthüllt