Um ihre Angriffe zu vertuschen und Sicherheitssystemen zu entgehen, greifen Cyberkriminelle bei ihren Angriffen auf ungewöhnliche Lösungen zurück. Eine von Microsoft Security Intelligence untersuchte Gang verwendet Morsecode, um bösartige Dokumentclips zu verbergen übertreffen HTML wird in Kampagnen gegen Unternehmensziele verwendet.

Wie das Unternehmen erklärt, ist das bei den Angriffen verwendete HTML-Fragment in mehrere Teile unterteilt, darunter eine Datei JavaScript Vorgesehen zum Diebstahl von Passwörtern, die anschließend mit verschiedenen Mechanismen verschlüsselt werden. Zu den von Kriminellen damals verwendeten Lösungen gehörte der Morsecode, der aus einer Abfolge von Linien und Punkten bestand.

In der Praxis ist der Anhang mit einem Puzzle zu vergleichen: Einzelne Teile einer HTML-Datei können auf Code-Ebene an sich harmlos erscheinen und können am Ende traditionelle Sicherheitslösungen umgehen – erst wenn diese Teile zusammengefügt und richtig entschlüsselt werden, ist dies der Fall sie scheinen böswillige Absichten zu haben“, erklärt Microsoft Security.

Möchten Sie die besten Tech-News des Tages verfolgen? Greifen Sie auf unseren neuen YouTube-Kanal Canaltech News zu und abonnieren Sie ihn. Jeden Tag eine Zusammenfassung der wichtigsten Neuigkeiten aus der Welt der Technik für Sie!

Was macht die Kampagne für das Unternehmen aus Phishing Einzigartig ist die Komplexität der Methoden, mit denen Sie unbemerkt bleiben. Das Ziel ist jedoch bei dieser Art von Strafverfahren häufig: Der Diebstahl von Benutzernamen und Passwörtern sowie das Sammeln von Daten über eine Adresse IP Identifizieren des anfälligen Geräts, das bei zukünftigen Angriffen verwendet werden kann.

Sonnenwende mit Social-Engineering-Elementen

Neben ungewöhnlichen Verschlüsselungsmethoden nutzt der Angriff auch Schichten von Social Engineering für die Funktionalität. Die verwendeten E-Mails ahmen in der Regel gängige Geschäftstransaktionen nach und verwenden scheinbar Beratungsanfragen zu zahlenden Lieferanten. Die von Kriminellen verwendeten Anhänge werden so modifiziert, dass das Opfer glaubt, eine normale Excel-Datei zu öffnen.

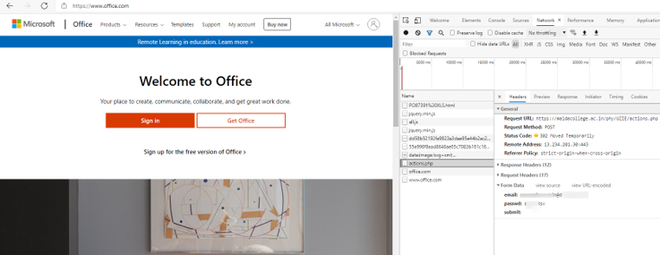

Wenn Sie dies tun, startet das Ziel jedoch ein Browserfenster, das Dummy-Anmeldeinformationen für Microsoft Office 365 über einem verschwommenen Excel-Dokument anzeigt. Bezeichnenderweise kann das Dialogfeld Informationen zu Ihren Zielen anzeigen, wie z. B. deren E-Mail-Adresse und in einigen Fällen das Firmenlogo.

Der im Februar dieses Jahres untersuchte Code enthielt nach Angaben des Unternehmens einen Link zu JavaScript-Dateien, die in ASCII und dann mit Morsecode verarbeitet wurden. Eine verifizierte Version im Mai zeigte ein in Escape entwickeltes Phishing-Toolkit, bevor die gesamte HTML-Programmierung in Morsecode umgewandelt wurde.

Microsoft empfiehlt Office 365-Benutzern, Outlook-Richtlinien zum Filtern von .html- und . htm und alle nicht geschäftlichen Dateitypen. Es fordert sie auch auf, nicht dieselben Passwörter für mehrere Dienste zu verwenden, sichere Richtlinien für Anhänge anzuwenden und Unternehmen zu drängen, Outreach-Programme zu fördern, damit Mitarbeiter nach E-Mails mit ungewöhnlicher Schreibweise und verdächtigen Adressen suchen.

Quelle: Microsoft .SicherheitUnd ZDNet

Hat Ihnen dieser Artikel gefallen?

Abonnieren Sie Ihre Canaltech-E-Mail, um täglich Updates mit den neuesten Nachrichten aus der Welt der Technologie zu erhalten.

„Amateur-Musikpraktiker. Lebenslanger Unternehmer. Entdecker. Reisefan. Nicht entschuldigender Fernsehwissenschaftler.“

More Stories

Samsung Galaxy AI diesen Monat auf Portugiesisch aus Portugal

Plastik: Es gibt Chemikalien, die uns entgehen (insbesondere in recycelten Materialien) | Verschmutzung

Der potenzielle Landeplatz für die Mission zum Mond wurde enthüllt