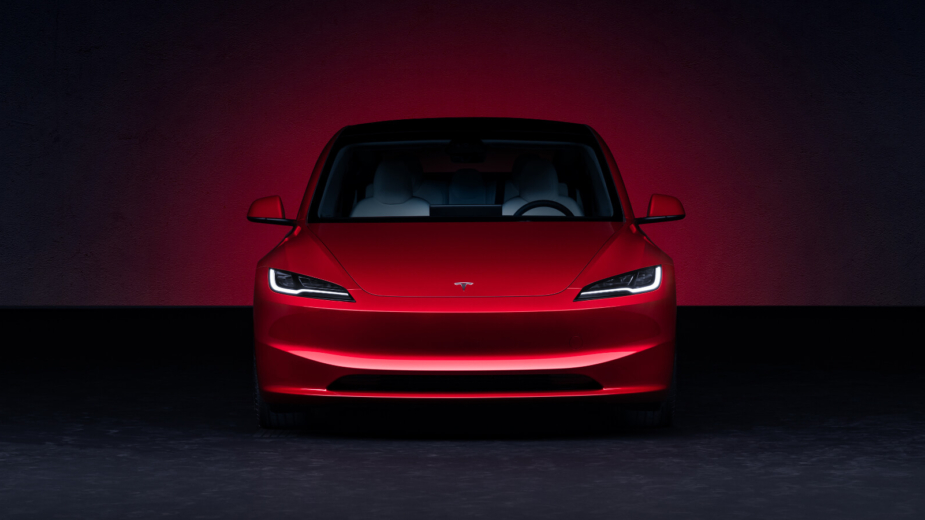

Trotz des Einsatzes von Ultrabreitbandsystemen bleibt das neue Tesla Model 3 anfällig für Angriffe. Und es dauert nur Sekunden, einen zu stehlen.

Vorbei sind die Zeiten, in denen man ein Fenster einschlagen und einen heißen Draht herstellen musste, um ein Auto zu stehlen. Da Autos immer vernetzter und technologisch fortschrittlicher werden, ist die Aufgabe viel einfacher geworden. Und still.

Im letzten Jahrzehnt wurde ein Trick angewendet, der als bekannt wurde StaffelangriffIn vielen Fällen ist der Diebstahl eines modernen Autos zu einer Aufgabe geworden, die nur Sekunden dauert. Oftmals ohne dass der Besitzer merkt, dass es sich um einen Diebstahl handelt.

Bei dieser Diebstahltechnik handelt es sich um eine Art Cyberangriff, der die Kommunikation zwischen zwei Systemen oder Geräten abfängt und manipuliert.

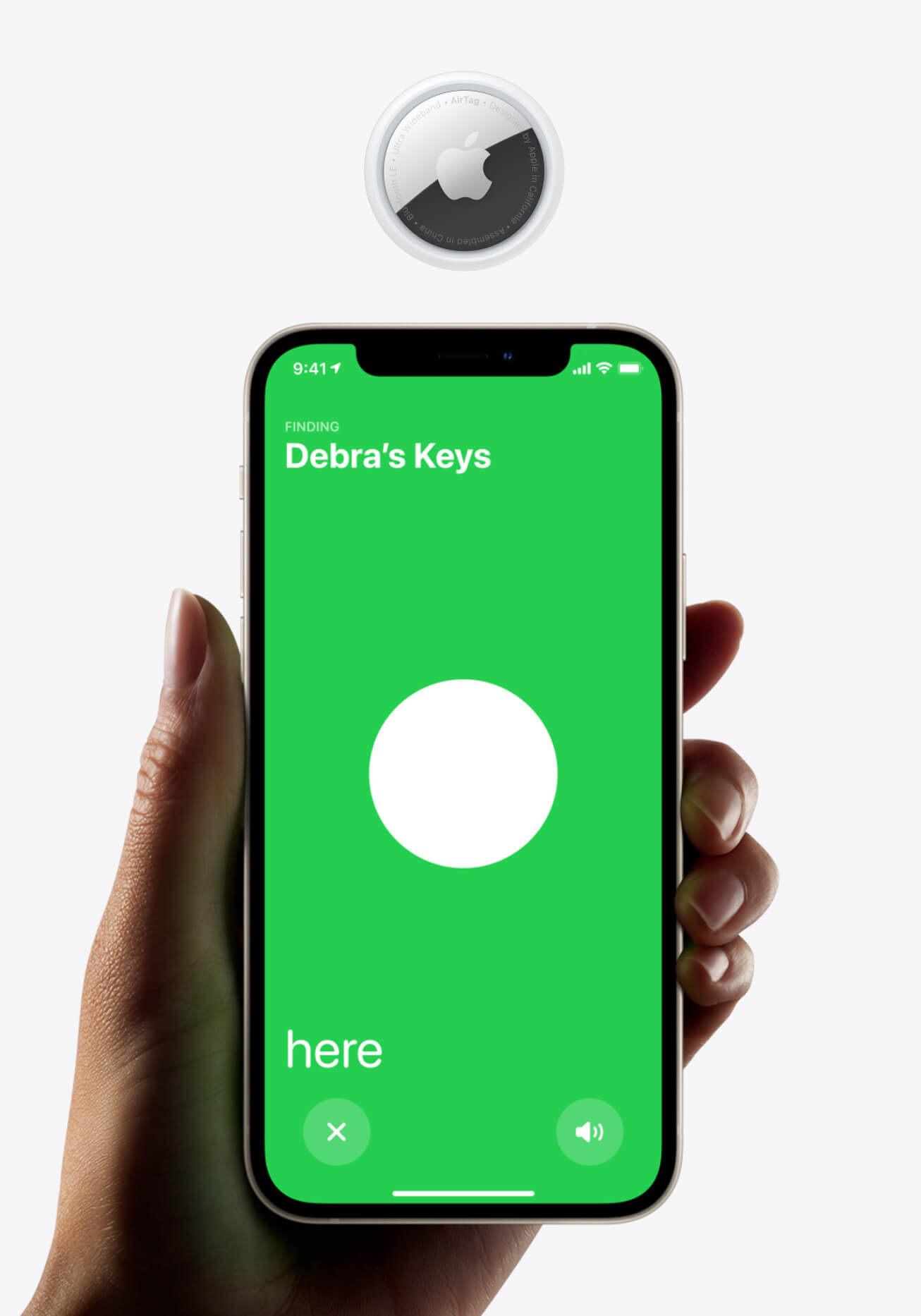

Bei Autos ermöglicht diese Relaistechnologie, dass das „Gehirn“ des Autos blockiert wird, sodass es denkt, es handele sich um den Schlüssel des Besitzers (oder des Autoschlüssels). Smartphone Beim Zugriff auf das Auto (im Fall von Tesla) befindet sich dieses in der Nähe und muss daher entriegelt werden.

Effektiver Weg, Hacker Verwenden Sie ein externes Gerät, um das Signal vom physischen Schlüssel des Besitzers an das Fahrzeug zu übertragen, auch wenn der Schlüssel mehrere Meter entfernt ist.

aber wie?

Diebe können diese Entfernung umgehen, indem sie ein Funkgerät in der Nähe des eigentlichen Schlüssels verwenden, das dieses Signal dann an ein anderes Gerät weiterleitet, das sich neben dem Auto befindet.

Aus diesem Grund nutzen Diebe diese Technik auch, um Autos von außerhalb des Hauses zu stehlen, während sich ihre Besitzer darin befinden: Befindet sich der Autoschlüssel in der Nähe der Tür, ist es mit dieser Technik möglich, ein Auto außerhalb des Hauses zu öffnen.

Eine Lösung für dieses Problem wurde kürzlich vorgestellt. Das drahtlose Protokoll wurde für schlüssellose High-End-Zugangssysteme für Kraftfahrzeuge (wie das neue Tesla Model 3), auch bekannt als Ultra-Wideband-Kommunikationssysteme (UWB), aktualisiert. Aber letztendlich ist das vielleicht nicht ganz der Fall.

Eine Sache von Sekunden

Exklusives Werk veröffentlicht von Verdrahtet Der Bericht wurde von Andy Greenberg unterzeichnet (der sich auf Hacking und Cybersicherheit spezialisiert hat und mehrere Bücher auf diesem Gebiet veröffentlicht hat), der bestätigte, dass es immer noch möglich ist, Angriffe dieser Art gegen Neues durchzuführen Das Tesla Model 3 sowie zwei weitere Marken (deren Namen nicht bekannt gegeben wurden) nutzen bereits dieses neue Kommunikationsprotokoll.

In einem Videoclip, den ich gepostet habe Verdrahtet (Du kannst es sehen Indem Sie diesem Link folgen) zeigt diese Gruppe von Forschern von GoGoByte – einem in Peking (China) ansässigen Unternehmen, das sich auf Cybersicherheit in Fahrzeugen spezialisiert hat –, dass das Sicherheitssystem trotz der neuesten Ultra-Breitband-Technologie immer noch „gehackt“ werden kann. Fast sofort und mit Geräten, die weniger als 100 Euro kosten.

Da das schlüssellose Zugangssystem im Fall des Tesla Model 3 auch die Wegfahrsperre des Autos steuert (die speziell zur Diebstahlprävention entwickelt wurde, da das Auto nur mit dem richtigen Schlüssel gestartet werden kann), kann jeder, der das Auto entriegeln kann kann damit auch fahren.

Was soll getan werden?

Die einzige Möglichkeit, dies zu verhindern, besteht darin, Teslas „PIN to Drive“-Funktion zu aktivieren, die verhindert, dass das Auto gefahren wird, bis eine vierstellige PIN eingegeben wird.

John Lee, Gründer GoGoByteIm Gespräch mit WIRED warnte er vor der Notwendigkeit, diese Funktion zu nutzen: „Es ist eine Warnung an die breite Öffentlichkeit: Nur weil Ultrabreitband aktiviert ist, heißt das nicht, dass Ihr Auto nicht gestohlen wird.“

Bei Relay-Angriffen läuft für die Diebe immer noch alles wie gewohnt.

John Lee, Gründer von GoGoByte

WIRED erinnert sich sogar an ein Dokument, das ursprünglich von veröffentlicht wurde die Kante -, schickte Tesla es im Jahr 2020 an die US-amerikanische Federal Communications Commission, wo zu lesen ist, dass der Hersteller die Ultra-Breitband-Technologie in schlüssellosen Zugangssystemen implementieren wollte. Er betonte den Vorteil, den Abstand zum Schalter oder Schlüssel genauer messen zu können Smartphone des Fahrzeugs, das durch Relay-Angriffe den Diebstahl seiner Fahrzeuge verhindern kann.

„Die Entfernungsschätzung basiert auf der Flugzeit und ist immun gegen Relay-Angriffe“, heißt es in Teslas Dokument.

GoGoByte-Forscher konnten jedoch ein neues Tesla Model 3 mithilfe eines Bluetooth-Signals „angreifen“, und zwar in einer Entfernung von bis zu 4,5 Metern zwischen Gerät und Schlüssel.Smartphone Vom Eigentümer, wie WIRED verrät.

Darüber hinaus hob WIRED die Schlussfolgerungen von GoGoByte hervor und stellte fest, dass das neue Model 3 zwar anscheinend Ultrabreitbandverbindungen verwendet, „diese jedoch nicht zur Überprüfung der Entfernung verwendet, um schlüssellosen Diebstahl zu verhindern“.

Die Lösung ist in Sicht?

Laut WIRED hat GoGoByte diese Erkenntnisse bereits mit Tesla selbst geteilt und sein Produktsicherheitsteam antwortete: „Dieses Verhalten ist zu erwarten, da wir derzeit an der Verbesserung der Ultra-Breitband-Zuverlässigkeit arbeiten.“

„Meiner Meinung nach kann es einige Zeit dauern, bis Ingenieure die perfekte Balance gefunden haben, um Relay-Angriffe zu vermeiden und das Benutzererlebnis nicht zu beeinträchtigen“, erklärt Josep Rodriguez, Sicherheitsspezialist bei IOActive, der erneut von WIRED zitiert wurde.

Neben Tesla haben GoGoByte-Forscher herausgefunden, dass zwei weitere Hersteller, deren Namen nicht bekannt gegeben wurden, über Switches verfügen, die Ultrabreitbandverbindungen unterstützen, aber dennoch anfällig für diese Art von Angriffen sind.

In einem Fall, so die amerikanische Veröffentlichung, „hat das Unternehmen nicht einmal etwas geschrieben.“ Programmierung Obwohl sie auf dem neuesten Stand sind, wollen sie Ultrabreitband-Kommunikation in ihre Autoschließsysteme einbauen Hardware„.

Die Namen dieser beiden Entwickler wurden noch nicht bekannt gegeben, da „Forscher mit ihnen bei der Offenlegung der Schwachstellen zusammenarbeiten“, berichtete WIRED.

Laut GoGoByte ist Teslas Fähigkeit, Updates aus der Ferne durchzuführen (Oben Amnesty Internationalr oder OTA) auf Ihren Fahrzeugen kann die Implementierung einer Lösung ermöglichen, die dieser Art von Angriffen ein für alle Mal ein Ende setzt.

„Ich denke, Tesla wird dieses Problem lösen können, weil sie die Fähigkeit dazu haben Hardware Eingerichtet. „Aber ich denke, die Öffentlichkeit sollte über dieses Problem informiert werden, bevor eine sichere Version veröffentlicht wird“, sagt John Lee.

Die einzige narrensichere Lösung ist vorerst die oben erwähnte: die Aktivierung der „PIN to Drive“-Funktion von Tesla, die verhindert, dass das Auto gefahren wird, bis eine vierstellige PIN eingegeben wird.

Eines der am wenigsten gestohlenen Autos in den Vereinigten Staaten von Amerika

In dieser exklusiven Ausgabe warnt WIRED, dass trotz der entdeckten Sicherheitslücke mehrere Studien zu dem Schluss gekommen sind, dass Tesla-Autos weniger wahrscheinlich gestohlen werden als andere Autos, was vor allem auf ihr Standard-GPS zurückzuführen ist.

entsprechend Studie veröffentlicht im Jahr 2023 vom Highway Loss Data Institute (HLDI)Tesla Model 3 und Model Y, die Modelldaten verarbeiten, die zwischen 2020 und 2022 von fast 40 nordamerikanischen Versicherungsunternehmen gesammelt wurden, gehören zu den am wenigsten gestohlenen Modellen in den Vereinigten Staaten.

Sie können sich diese vollständige Studie ansehen Indem Sie diesem Link folgen.

Quelle: Verdrahtet

„Amateur-Musikpraktiker. Lebenslanger Unternehmer. Entdecker. Reisefan. Nicht entschuldigender Fernsehwissenschaftler.“

More Stories

Samsung Galaxy AI diesen Monat auf Portugiesisch aus Portugal

Plastik: Es gibt Chemikalien, die uns entgehen (insbesondere in recycelten Materialien) | Verschmutzung

Der potenzielle Landeplatz für die Mission zum Mond wurde enthüllt