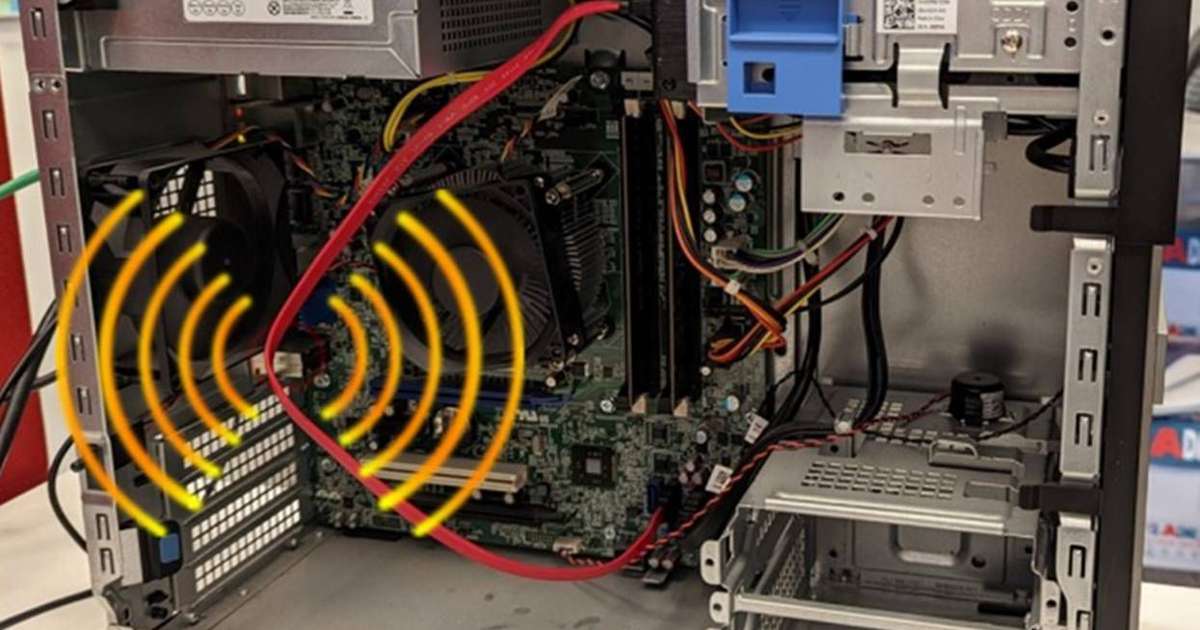

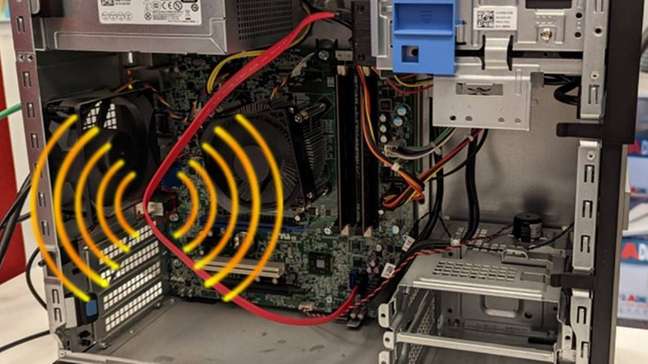

Isolierte Systeme werden oft als Abdichten und Abdichten bezeichnet. Diese Plattformen steuern kritische Infrastruktursysteme und speichern beispielsweise Backups, sie bleiben offline und daher nicht anfällig für Kompromittierungen des Unternehmensnetzwerks und andere Arten von Remote-Angriffen. Oder auch nicht, erklärte ein Sicherheitsforscher, der die von SATA-Kabeln ausgesendeten Funksignale zur Übertragung von Informationen nutzte.

Es ist ein genialer Angriff, entwickelt von Mordechai Guri, Direktor für Forschung und Technologie an den Security Research Laboratories an der Ben-Gurion-Universität in Israel. Er zeigte, wie es mit einer speziellen Malware namens SATAn möglich wäre, Komponenten dazu zu bringen, Daten aus isolierten Systemen in einer Entfernung von bis zu 1,2 Metern zu senden, wodurch Informationen extrahiert werden könnten, die sie für Beweise hielten. Verpflichtung.

Der fragliche Virus trennt nicht nur die zu übertragenden Daten, sondern führt auch spezifische Lese- und Schreibvorgänge durch, die elektromagnetische Signale im Bereich von 5,9995 bis 5,0006 GHz aussenden; Aus diesem Satz ist es möglich, bestimmte Zeichen zu übertragen, die in diesem Fall den durchgesickerten Informationen entsprechen.

& Ampere ; Ampere ; & nbsp;

Als Proof-of-Concept konnte Guri das englische Wort „secret“ von einem isolierten System an einen mit einem Empfänger ausgestatteten Computer in der Nähe übertragen. Bis zu einer Höhe von 1,2 Metern, so hieß es, reiche die Integrität der Botschaft aus, um sie zu verstehen, darüber beginne sie zu sprechen. Die Idee ist also, es in einem direkten Angriff zu verwenden, bei dem der Kriminelle physischen Zugriff auf das auszunutzende Gerät hat.

Der von Guri vorgelegte Proof-of-Concept ergab auch, dass virtuelle Maschinen einen Abfall der Signalqualität erzeugen, während der Einsatz von Disk-Störsendern selbst als Abwehrmaßnahme dienen kann. Die Idee ist, Systeme zu verwenden, die bestimmte Lese- und Schreibvorgänge überwachen, Rauschen hinzufügen und die Emission eines erkennbaren Signals verhindern; Die Alternative verhindert Datenlecks, kann aber auch zu mehr Verschleiß an der Hardware führen und sorgfältige Programmierarbeit erfordern.

Da es sich um einen Proof-of-Concept handelt, gibt es keine Hinweise auf einen praktischen Einsatz von SATAn. Im Gegenteil, es gibt unzählige Fälle von Eingriffen in theoretisch isolierte Systeme, insbesondere wenn es um Spionageoperationen und Infrastruktursysteme geht.

Quelle: Ben-Gurion-Universität

La Canaltech im Trend:

„Amateur-Musikpraktiker. Lebenslanger Unternehmer. Entdecker. Reisefan. Nicht entschuldigender Fernsehwissenschaftler.“

More Stories

Samsung Galaxy AI diesen Monat auf Portugiesisch aus Portugal

Plastik: Es gibt Chemikalien, die uns entgehen (insbesondere in recycelten Materialien) | Verschmutzung

Der potenzielle Landeplatz für die Mission zum Mond wurde enthüllt